Luh Ferreira

Educadora Popular, ativista, doutora em Educação

Encantada com o mundo, indignada com a situação dele

Quando morre uma criança — e quando morrem 570

“Se algo der errado com uma criança, a responsabilidade é de todo mundo”, lembra Luh Ferreira, da Escola de Ativismo, ao falar sobre o genocídio Yanomami.

Foto: Leonardo Prado/PG/FotosPúblicas/2015

z tempo que venho querendo escrever sobre esse assunto. Mas, as palavras costumam faltar quando o embolamento no peito, a ausência de compreensão e a indignação são grandes.

Passei este final de semana na companhia de algumas crianças. O mais novo tinha cerca de 9 meses. A do meio seis anos e a mais velha nove.

Brincamos um monte, demos risada, pulamos, cuidamos de um, corremos de outro.

Comemos bala, chupamos sorvete.

Foi uma tarde de tempo suspenso. Digo isso em oposição ao tempo cronológico, parado e dedicado às tarefas que ocupam nossa vida. Um tempo suspenso que faz tudo ser vivência, voltado para a experiência e a amizade entre uma pessoa adulta e três crianças.

Após esse tempo que deve ter durado umas quatro horas de tempo cronológico, retornei a casa e para as minhas atividades, para me dedicar aos velhos problemas que por este tempo ficaram esquecidos, em sobrevoo por entre as bolhas de sabão que a do meio soltava, para encanto do irmão, o bebê.

Retornei aos meus afazeres, mas não consegui voltar a velha Luh de antes…

Uma onda de alegria, de fé na vida, de confiança, de ideias mil invadiram meu corpo e me vi cantando e dançando na sala de casa uma música da banda Gilsons:

Vou levando eu vou, no swing vou levar, espalhando amor, vou já

Anda leve eu vou… caminhando pela cidade, andar leve eu vou sem me preocupar..

E aí me deixei levar por essas sensação por uns instantes.

E percebi que a intensidade da infância que havia me tomado, um devir-infância abriu uma fresta radiante no meu corpo opaco.

A sensação me lembrou das crianças indígenas, que para mim são um sinônimo de alegria sem fim…

Pra quem já foi a alguma aldeia vai saber que é um ambiente dominado por risos e gritarias de crianças. Elas com seus olhos grandes e curiosos, observam tudo, acompanham todos, sabem de quase tudo que se passa, estão ali sempre à espreita em busca do novo!

Em busca da novidade que as alimenta, assim como sobem nos pés de fruta em busca da que está mais distante das mãos, e provavelmente mais saborosa.

Foi observando as crianças de uma aldeia no Mato Grosso que descobri o melhor lugar para se banhar em um rio. Foi andando com as crianças de uma aldeia no Pará que aprendi a observar o rastros dos animais na mata e saber sua localização, a não ter medo deles, mas tê-los como aliados.

Foram as crianças de uma aldeia no Amazonas que me mostraram que a vida é uma brincadeira, e se você não acredita, é um tolo.

Então estar com as crianças significa renovar o sentido, significa deslocar a rota para observar aquilo que realmente importa.

Cuidar de uma criança nos devolve o sentido de humanidade.

A gente se lembra o que veio fazer aqui nesse mundo, se lembra que viemos aqui para apoiar, pra torná-lo melhor, mais vivo…

É por isso que ao me deparar com a situação de extrema calamidade vivenciada pelos Yanomami da região de Roraima, fiquei sem ar. Sem fôlego. Imaginei que as cenas que vimos e vivenciamos ao longo destes quatro anos já teriam sido o bastante. Mas não…

A tragédia estava anunciada, e estamos verificando a concretização deste desespero absurdo que é a perda de 570 crianças, a morte de 570 mundos!

Em outubro de 2021 me recordo da notícia de duas crianças Yanomamis que foram dragadas quando brincavam no rio, nesta mesma região em Roraima. Elas estavam com uma prancha, certamente brincando e aprendendo a nadar, a lidar com as correntezas fortes desde muito cedo, para pescar e se deslocar pelo rio com destreza quando forem adultos.

Tiveram sua brincadeira interrompida, por máquinas que nunca deveriam estar ali, por pessoas que ocupam o território ilegalmente levando doenças, produtos nocivos à saúde e destruição.

É de arrancar o coração do peito ver as crianças Yanomami no estado que estão — e não duvido que outras crianças indígenas estejam também em proporcional vulnerabilidade no Brasil. Infelizmente estávamos sob o comando de um genocida, agora mais que comprovado. O projeto de extermínio foi colocado em prática pelo Estado Brasileiro, não há dúvidas.

Costumo dizer na minha família que se alguma acontece com alguém mais novo que a gente, a culpa é de todo mundo, de todos os mais velhos que estavam ali para cuidar de um mais novo.

Se algo der errado com uma criança, a responsabilidade é de todo mundo.

Espero que o aparato disponibilizado para socorrer os Yanomami funcione e torço para que haja a possibilidade de corrigir o mal feito e que os indígenas possam criar as suas crianças e viver com dignidade e autonomia.

De todo modo, chamo a atenção para as infâncias.

Elas são sim capazes de reencantar o nosso dia, e muito mais do que isso, elas são as responsáveis pela renovação do mundo.

Se não tivermos as crianças por perto e junto conosco, não há mundo porvir — para dialogar com Debora Danowiski e Eduardo Viveiros de Castro no livro que lança esta minha afirmação como pergunta: “Há mundo porvir? Ensaios sobre os medos e os fins” (2014).

Finalizo este texto com Hannah Arendt em “A Condição Humana” (1977), que nos chama a atenção para a responsabilidade com o mundo e com a renovação dele, ao cuidarmos e apresentarmos o mundo às crianças, estando com elas nessa empreitada.

“A educação é a posição em que decidimos se amamos o mundo o bastante para assumir a responsabilidade por ele, e pela mesma razão, salvá-lo da ruína que a não ser pela renovação, a não ser pela vinda do novo e dos jovens, seria inviável. E a educação é também quando decidimos se amamos nossos filhos o bastante para não expulsá-los de nosso mundo e deixar que façam o que quiserem e que se virem sozinhos, nem para arrancar de suas mãos as mudanças de empreender algo novo, algo imprevisto por nós.”, HANNAH ARENDT (1977, p. 196)

—

Por Luh Ferreira, da Escola de Ativismo

E se você quisesse fazer um projeto de lei acontecer?

Aquário

Por Luh Fereira

Tenho neste início de ano e em férias, me dedicado a estudar os astros… não a toa, Chico Buarque e a canção Dueto, têm inspirado esta minha empreitada “Consta nos astros, nos signos, nos búzios…”

Com Sol em Sagitário, e a Lua em Peixes tenho gostado de analisar as imagens a simbologia dos signos e dos planetas regentes. A metade cavalo, metade humano do sagitário, nos inspira a galopar por aí à passos largos, firmes nos propósitos, nada é capaz de detê-lo, exceto ele mesmo… rs!

Pois a metade humana, que confere o centauro, é racional, tende a domar o corpo animalesco, frear sua gana por desbravar o mundo… dilema que nós Sagitarianes vivemos em nosso dia a dia!

Seguindo o mapa descobri o meu ascendente, que é como se fosse a nossa máscara, como a gente se apresenta ao mundo: Aquário.

É também o signo do próximo período de 21 de Janeiro à 18 de Fevereiro, signo de muitos ativistas, os revolucionários, criativos… de uma porção de gente que eu conheço e amo <3!

Mas antes de falar sobre o signo, quero pensar na sua representação gráfica, que sempre achei um tanto curiosa.

O aquário que conhecemos é um recipiente, na maioria das vezes transparente, em vidro, redondo, quadrado ou retangular… cheio de água, as vezes plantas, animais aquáticos quase sempre peixes que vivem ali debaixo d’água, em ritmo de respiração branquial. Isso pra mim, é um aquário.

É possível passar todos os dias por um aquário e acreditar que nada esteja acontecendo. Que tudo esteja muito bem, água, plantas, peixes nadando pra lá e pra cá… bolinhas… movimento.

Tá tudo se mexendo, mas dá a sensação de que está tudo parado.

Até que um dia, aparece um sujeito boiando lá dentro.

Ele o aquário está ali recebendo a vida, tentando organizar tudo para que as coisas fiquem bem. Acolhe, dá aconchego e mantém o meio liquido minimamente equilibrado para seus habitantes.

Eita, mas e aí ninguém cuidou do aquário…

Aí a gente se dá conta de que o aquário exige cuidado.

Então diante da morte de um peixe, a gente passar a cuidar do aquário de maneira diferente, começa a perceber que ele sozinho não vai dar conta de tudo, que ele não é auto limpante, que a água precisa ser trocada de tanto em tanto tempo, realizar a limpeza dos fluídos e dos fluxos é super importante!

Que a temperatura da água influencia na saúde física e mental dos peixes e das plantas. E principalmente que o aquário dá sinais de quando está entrando em colapso… Então é preciso estar atento e agir quando necessário.

A sua transparência serve exatamente para dar a ver, aquilo que não vai bem.

Olhando para esta imagem do aquário, sinto que podemos fazer uma porção de paralelos com diferentes ecossistemas que estão a nossa volta. Uma casa, uma roça, uma horta, um viveiro, o próprio planeta Terra poderia ser visto como exemplos de aquário, não é?

Agora voltemos ao Aquário, signo. E quais paralelos descobri nestes estudos astrológicos…

O signo de aquário é simbolizado por duas ondas paralelas em movimento é diferente do objeto aquário, um recipiente.

Trata-se de um aguadeiro em ondas, o sobe e desce da vida. Uma onda acompanha a outra, como se uma dependesse da outra, como se fosse o sujeito e o coletivo em sincronia com o movimento da vida, no mundo. Um signo que tem o todo, a humanidade como força impulsionadora de suas ações.

São progressistas, contemporâneos, pensam à frente de seu tempo, visionários e principalmente são livres! Presam a sua liberdade de viver e pensar, e a liberdade do outro… as ondas síncronas aliadas da diferença.

Pensam em tantas coisas que até esquecem de si mesmos… né?

Então pessoas de aquário, são atentas ao coletivo, ao cuidado com o mundo, talvez por isso tantos ativistas sejam de Aquário – ô sorte!

Acho que gente nunca esteve tão necessitado de pessoas de Aquário como agora. É tempo de revolução, de visão de futuro, energia, de invenção, de reconstrução!

Tudo o que a gente mais precisa nesse inicio de ano.

Esse é o toque, o chamado pra que a gente cuide desse nosso aquário em colapso chamado planeta.

O aquário precisa de Aquários! Aquarianes, uni-vos!

Não pode haver anistia aos crimes contra o povo

“Ao atingir o coração da república, suas obras de arte, seus símbolos, que a sociedade branca hipócrita perceba o quão injusta e racista é”, diz Luh Ferreira, da Escola de Ativismo.

Crédito: Marcelo Camargo/Agência Brasil

Estava na rua com amigos quando soube que estavam quebrando os prédios da Esplanada.

Primeiro pensei: uai?

Mas será que o Lula fez alguma coisa e tá rolando jornadas de junho replay?

Será que ocorreu alguma morte na favela?

Qual criança, jovem, mulher, cadeirante morreu para causar essa revolta?

Será alguma liderança indígena ou quilombola?

Algum Sem Terra?

Terá algum pobre, preto portando um vidro de pinho sol, confundido com algum liquido inflamável, sido violentado e morto?

Será que foi um motoboy asfixiado no porta malas de uma viatura policial?

Não, em nenhuma dessas situações ocorreu um quebra quebra nos prédios da Esplanada.

Mas, penso “Com certeza deve estar rolando uma guerra lá, pois é muito difícil chegar perto desses prédios”.

Frequento Brasília há muitos anos. E a única vez que vi uma galera chegar até a cúpula do Congresso Nacional foi em 2013. Eram muito mais de quatro mil, eram cerca de duzentas mil pessoas e a polícia seguia ali protegendo os prédios que são também obras de arte, símbolos da democracia e da ordem institucional.

O Congresso foi tomado aquele dia, ocupado. Mas nem de longe os que lá estiveram queriam destruí-lo.

Também acompanho o Acampamento Terra Livre (ATL), atividade que ocorre todos os anos em abril no Distrito Federal, organizado pelos povos indígenas, articulações e organizações indigenistas. E independentemente do governo, sendo ele progressista ou não, à direita ou a esquerda, é sempre muito complicado se aproximar destes prédios. Entrar, então… é quase impossível.

Então, as dúvidas que pairavam sobre a minha cabeça quando vi as cenas de invasão nos prédios da Esplanada, me faziam crer, sem ter muitas informações, que aquilo ali era um grande armazelo.

Aquilo ali era o famoso “com o Supremo, com tudo” mas agora “com governo do DF, com polícia, com tudo” acontecendo.

E aí eu só pensava: quero ver como é que o Lula e a Janja (que já estava indignada com a situação pavorosa do Alvorada…) ia fazer. Eu só queria ver o que o Supremo ia aprontar com tamanha desfaçatez, explicitamente conivente dos poderes de governo e de policia do DF.

Bem, me parece que as providencias foram tomadas: intervenção de 30 dias no DF com um pronunciamento firme do Lula; STF pediu afastamento do governador (com cara de mentecapto); pedido de prisão de secretario de segurança pública do DF (em férias juntinho do dementador ex-presidente e futuro presidiário), pedido de prisão de policiais que foram coniventes com o ataque. E… até agora, mais de 400 cabeças de gado devidamente detidas nos currais, também conhecidos como delegacia ali de Brasília.

É o mínimo que se espera.

É o mínimo, pois quero obviamente que esse ataque seja visto como atrocidade, como ato de brutalidade, violência, como ato de barbárie, desumanidade, monstruosidade. A democracia não pode ser atacada com tamanha orquestração por uma minoria, baixa e vil, como esta.

Mas espero que para além disso, reflitamos sobre outros elementos. Ao atingir o coração da república, suas obras de arte, seus símbolos, a sociedade branca hipócrita perceba o quão injusta e racista é. Todas as vezes que reprime violentamente os trabalhadores que reivindicam direitos, ou quando indígenas exigem a defesa de seus territórios, ou quando a favela desce e diz: “Chega! Nós queremos viver” e é alvejado por bombas e tiros.

Chega de hipocrisia e de tratamento diferenciado ao povo deste país.

Não pode haver anistia aos crimes cometidos contra a soberania popular.

—

Por Luh Ferreira, da Escola de Ativismo

2023 é quase 2003

2023 é quase 2003.

Acordei neste 1 de janeiro de 2023, com a sensação de já ter vivido este dia.

Como pode?

Comecei a escavar essa sensação. Talvez por estar aqui na casa da minha mãe, no quarto de cama estreita onde passei boa parte da vida. Talvez por sentir o cheio do café que minha mãe sempre faz antes que eu acorde, não importa o horário, eu acordo e ela está sempre lá com a mesa posta.

Talvez por estar na companhia dos meus livros, dos meus discos, dos meus diários… das coisas e das lembranças que me fizeram.

Não era só isso.

E como uma clarão na memória, me veio o dia 1 de janeiro de 2003.

Tinha acabado de fazer 19 anos, terminei o magistério, formatura, votado pela segunda vez na vida e desta vez em uma eleição presidencial. Eu tinha também meu primeiro emprego.

Na Rádio metropolitana AM 1100, experimentava viver uma vida de “jornalista”.

Infelizmente o locutor e dono da rádio não gostava muito dos meus textos. E não dava muita bola para lê-los durante a programação, era ainda uma aprendiz e naturalmente a rádio tinha muita gente boa e experiente como colunista.

Mas naquele dia 01 de janeiro foi diferente.

O meu pai costumava me levar até a rádio para me ajudar a abrir tudo para o programa que entrava no ar as 4h da manhã. E neste horário a rua ainda estava bem vazia.

Ele tinha o hábito de me deixar lá e voltar escutando a programação para conferir que havíamos preparado, as musicas, as simpatias de ano novo, as dicas de lazer… Ele ficava atento pra ver se algum dia os locutores finalmente leriam meus textos, para além de mais um dia ficar somente ali nos atendimentos ao telefone e na mesa de som.

Meu pai me deixou na rádio, sem saber direito se eu tinha um texto para aquele dia.

E se tinha, qual seria o tema?

Ano Novo vida nova. Esperança de melhores dias. Saúde e paz para a cidade de Mogi das Cruzes e região?

Nada disso.

Naquele dia o texto tinha o titulo “Bandeira vermelha na mão, sorriso branco na cara” e falava sobre o clima da posse do Presidente Lula. E para minha surpresa…

O locutor principal abriu a programação dizendo assim:

“Muito bom dia queridos ouvintes! Feliz ano novo… blá blá blá…

Hoje é um dia especial, pois temos um novo presidente, um presidente do povo, metalúrgico, não é Luciana?

Metalúrgico como o seu pai certo?

A Luciana está aqui nos ajudando com a mesa de som e no atendimento ao telefone que você conhece, e ela escreveu um texto muito especial, que eu vou ler aqui para vocês!”

E aí, foi!

Eu comecei a chorar muito! Fiquei emocionada porque ali naquele texto eu buscava descrever como seria posse do Lula.

As pessoas de bandeira em punho lá em Brasília, muita muita muita gente na rua…

O sorriso no rosto e a confiança de que o governo seria tudo o que a gente queria, o que a gente sonhava. As pessoas se abraçando e cantando as musicas da campanha, o povo tomando conta, ocupando o espaço todo do gramadão.

Imaginava a gente assistindo a posse pela TV muito feliz, pois o meu pai, e meus tios eram companheiros lá do ABC.

A alegria dominava a sala de casa!

Mas a gente também sentia medo.

Será que o Lula vai subir mesmo a rampa? Será que vão matar o Lula? Será que vai ter alguma pataquada?

É minha gente, não era 2023 não… era 2003 mesmo. E isso passava muito por nós.

O meu pai imediatamente depois da leitura do texto, me ligou lá no telefone da rádio:

“Lu, o cara leu o seu texto hein! Parabéns para você e para o Lula!”

Pô e quem era eu né?

O Lula era o Presidente!!!!!! rs…

Mas pro meu pai, eu tinha marcado um gol, e era um gol na copa que o Lula tinha ganhado e tava levantando a taça!!!

Esse dia aí foi bonito demais.

São 20 anos, e nem parece, porque tá tudo igual, mas tá tudo diferente.

Eu, fiz duas universidades, mestrado, doutorado tudo com apoio do governo Lula.

Abandonei a carreira no rádio e me tornei educadora apaixonada…

Nunca deixei de escrever.

Lula esteve presidente por dois mandatos.

Ajudou a eleger Dilma! Primeira mulher presidenta do Brasil, e que mulher!

Em 2013 meu pai faleceu… ô ano complicado tem gente estudando até hoje!

De lá pra cá, foi tristeza a luta.

A Dilma caiu…

O Lula foi preso e o povo não queria deixar! Eu tava lá!

Vi o que parecia ser o fim do PT.

Vi o Brasil eleger um fascista, nojento.

Chorei

Chorei

Chorei

E aqui estamos de pé.

Derrotamos a mediocridade, os inimigos do Brasil, de mãos limpas, olho no olho, na campanha, no voto do povo pobre.

Me lembro do discurso do Lula em 2003:

“O Brasil conheceu a riqueza dos engenhos, das plantações de cana de açúcar, mas não venceu a fome.

Proclamou a independência, aboliu a escravidão mas não venceu a fome.

Conheceu as riquezas das jazidas de ouros em Minas Gerais e da produção de café no vale do Paraíba, mas não venceu a fome”

Se Lula quiser, pode repetir esse discurso nesta posse sem nenhum problema, pois nesses últimos quatro anos voltamos a este Brasil.

Mas o Lula não é o mesmo. O Brasil também não é o mesmo.

Nós também não somos as mesmas, mas seguimos de “Bandeira vermelha na mão e sorriso branco na cara”!

Escrevo nesta manhã acreditando, que é possível que tudo esteja acontecendo novamente, só que muito melhor, pois aprendemos muito de lá pra cá… pois estamos com calos vivos nas mãos.

E prontas para reconstruir tudo!

2023 será ainda melhor do que 2003.

Brumadinho: escolas e o ‘silêncio pedagógico’ da mineração

Por Izabella Bontempo

4 anos depois do rompimento da barragem na bacia do rio Paraopeba, tema da mineração ainda não faz parte do processo pedagógico das escolas

“A partir desse silenciamento pedagógico é necessário a pedagogia da lama, que fala da esperança da reparação integral como essa alternativa de resistência”, dia Ranuzia Netta, coordenadora da AEDAS |Foto: Mídia NINJA

No dia 25 de janeiro de 2023 completam quatro anos do crime da Vale em Brumadinho. O rompimento da Barragem B1 da Mina Córrego do Feijão atingiu 25 municípios ao longo da bacia do rio Paraopeba. O crime matou 272 pessoas e, dessas, 3 ainda não foram encontradas. As consequências seguem para todo o município, e nas escolas não é diferente.

As pesquisadoras da Faculdade de Educação da UFMG, Maria Isabel Antunes-Rocha e Adriane Cristina Hunzicker, discutiram o conceito de “silêncio pedagógico” a partir de projetos de pesquisa e extensão desenvolvidos com professores que atuam em escolas de municípios atingidos pelo rompimento da Barragem do Fundão.

De acordo com Maria Isabel, os pesquisadores observaram que as escolas tinham dificuldades em lidar não só com o tema do rompimento, mas também com o tema das práticas minerárias. “Mesmo nas regiões que são diretamente impactadas com o rompimento até as que podem ser impactadas a longa distância, as escolas discutem o tema da mineração de uma forma muito simplificada, o que não permite que crianças e jovens compreendam suas consequências” afirma. A isso dá-se o nome “silêncio pedagógico”.

A professora titular da Faculdade de Educação explica também que o silêncio pedagógico inclui os fatores antes do rompimento, na abordagem sobre a mineração, no rompimento e depois, no processo de revitalização do desastre. “Em Brumadinho esse problema ainda é agravado pelo luto, então o silêncio pedagógico se reveste em vários fatores” explica.

A Associação Estadual de Defesa Ambiental e Social (AEDAS), Assessoria Técnica dos atingidos pelo crime da Vale na bacia do rio Paraopeba, que atua nas regiões 1 e 2, levantou dados a partir dos espaços participativos com os profissionais da educação, da área temática de Educação e Serviços Socioassistenciais, onde aponta alguns eixos a partir dos danos causados pelo rompimento da barragem. São eles o direito à informação e à reparação justa, dano ao projeto de vida, dano ao ensino e condições de aprendizagem, danos aos usos e estruturas de bens coletivos, danos morais e perdas imateriais.

De acordo com Ranuzia Netta, coordenadora na Região 2 da equipe de Educação e Serviços Socioassistenciais da AEDAS, “a partir desses eixos, fica evidenciada a perda do acesso à escola, aumento do fluxo de caminhões e outros veículos perto das instituições de ensino, falta de estrutura para a educação integral e necessidade de alteração do projeto politico pedagógico”, complementa.

Celeste Miranda, professora do Ensino Fundamental 2, na Escola Municipal Padre Machado, em Brumadinho/MG, conta que em 2019 os educadores tinham que lidar com a dor do crime, de perder parentes próximos, amigos e conhecidos, mas também com os alunos que perderam os pais, por exemplo. “Os alunos tinham acompanhamento psicológico, têm até hoje, mas a gente não podia falar sobre o crime de jeito nenhum, era como se você tivesse revivendo aquilo para esses alunos que estavam lidando com o luto” relembra.

Ranuzia aponta também o conceito da “pedagogia da lama”, do poema “As professoras e a Pedagogia da Lama” autoria de Alessandra Bernardes Faria Campos, professora que atua com a temática da educação e mineração. “A pedagogia da lama faz relação com a Pedagogia da Indignação e a Pedagogia do Oprimido de Paulo Freire, e reconhece e denuncia as situações que negam a relação humana a partir do modelo de mineração no Brasil. A pedagogia da lama é um ato de resistência e também um ato de esperança” completa.

A partir da compreensão de que processo educativo se dá também nas relações sociais, políticas e econômicas, José Geraldo, da coordenação do Movimento dos Atingidos por Barragens (MAB) em Brumadinho, afirma que um crime dessa proporção afeta todas as relações daqueles municípios que foram atingidos ao longo da bacia, e por isso afeta diretamente os processos educativos. “A população ali tinha uma relação de lazer com o rio, indo no final de semana nadar e pescar, tinham uma relação com a água que vinha direto irrigar a horta, e vários outros pontos como saúde e renda. Com todos esses eixos abalados, como não ter um processo educativo atingido?” indaga.

Além disso José Geraldo lembra as relações das empresas com as escolas: “é muito comum que grandes empresas tenham relações diretas com as escolas dos municípios onde elas estão, na maioria das vezes o município inteiro depende das atividades da mineração. Emprega a maioria das pessoas e também participa do processo de educação nas escolas com exposições sobre educação ambiental, sempre de forma muito favorável, é claro. Infelizmente, essa é a realidade da maioria dos municípios mineriodependentes em Minas Gerais” relembra.

A coordenadora da AEDAS, Ranuzia Netta, comenta que o que o ficou muito destacado nos espaços participativos são vítimas cuidando de vítimas. “O silêncio pedagógico perpassa todo o processo escolar. Pensar uma metodologia para a aula, uma atividade nova para os alunos, em tudo há esse silenciamento em relação à prática minerária e seus impactos como um todo. A partir desse silenciamento pedagógico é necessário a pedagogia da lama, que fala da esperança da reparação integral como essa alternativa de resistência” relaciona.

“Eu acho que Brumadinho nunca mais será o mesmo, nós não conhecemos ninguém, a cidade está cheia e ao mesmo tempo não preenche. Os meninos sentem isso também, o não pertencimento à cidade, é como se ela não fosse mais nossa. Onde você anda, vê resquícios da barragem” finaliza a professora Celeste Miranda

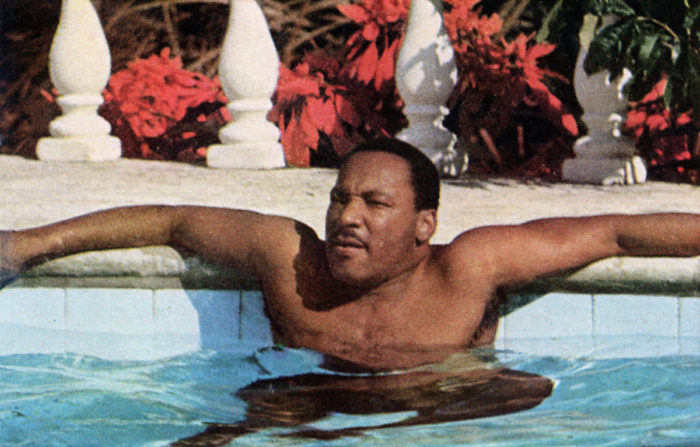

Descansa, ativista

Martin Luther King descansa na Jamaica em 1967

Descansemos, ativistas.

Estamos escrevendo esse texto bastante cansados. Com satisfação pelos passos dados até esse dezembro de 2022, que marca o fim de um longo expediente de pesadelos iniciado em outubro de 2018.

Lembramos com o título uma frase-meme que ganhou a internet de maneira indiscriminada e na maioria das vezes perversa. Toda vez que alguém questionava politicamente algum conteúdo online era só descer alguns comentários para encontrar:

“Descansa, militante”.

O chiste, usado para desqualificar intervenções muitas vezes de qualidade e outras nem tanto, nos revela algo também. Se há beleza e verdade na frase brechtiana, que aqueles que lutam a vida toda são os/as imprescindíveis, também há um fardo pesado que carregamos.

A luta, essa sim a verdadeira imprescindível e inevitável para milhões de ativistas e militantes desse país, aparece como uma terceira, quarta, quinta ou sexta jornada. Aquilo que acontece após ou durante o trabalho, os afazeres domésticos, a lida com a terra, o cuidado com as crianças, com os mais velhos, os doentes.

Viver num mundo desigual e capitalista cansa demais. Viver com o território atacado exaure. Atravessar, entre trancos e barrancos, uma pandemia no terceiro mundo, diante do esfacelamento do trabalho e dos laços comunitários, cansa. Ganhar uma eleição contra um necrogoverno mobilizando toda sua máquina pela perpetuação cansa. Racismo, machismo, LGBTfobia matam e cansam. Sofrer com o sofrimento do outro como se fosse o seu, tremer de raiva e de impotência, drenam a gente. Trabalhar cansa.

Há, também, uma moral e um elogio do militante/ativista incansável. Quantas vezes não cantamos e ouvimos em jogral, a pergunta e a resposta:

“Cansados?

– Não! Da luta do povo ninguém se cansa”

É verdade, mas também uma verdade que habita o reino das ambiguidades e contradições. Cansamos sim. É importante poder reconhecer. Mas não cansamos também: porque firmamos um compromisso com o futuro e com o mundo melhor.

Mas, para poder chegar nisso, precisamos estar inteiros.

Precisamos estar felizes. Não sempre. Mas nos permitindo às vezes. Precisamos superar uma lógica produtivista a todo custo e uma moral abnegada que desumaniza o ativismo.

E, ao fim e ao cabo, que mundo queremos? Um mundo que seja também alegria e celebração. Um mundo que seja depositário de liberdades e dignidades para a pessoa humana. Que bem-vivamos e bem-sonhamos. Que possamos trabalhar menos. Ou talvez nem trabalhar! Que possamos exercer nossas atividades, isso sim, cada um/a de acordo com suas possibilidades e habilidades. Que possamos socializar os cuidados e as tarefas do viver.

Por isso, nosso desejo de fim de ano é aquele das boas festas. Que possamos parar, olhar tudo que lutamos e contemplar o que temos pela frente. Que consigamos recarregar as energias com as pessoas, animais, matas e mares que amamos. Recuperemos então o tempo que o trabalho e o fascismo nos tolheram. Que seja um dia, que sejam dois, que sejam algumas horas. Que possamos nos curar.

Para fechar, uma última tarefa: a Defesa da alegria, do poeta uruguaio Mario Benedetti

Defender a alegria como uma trincheira…

defendê-la do escândalo e da rotina

da miséria e dos miseráveis

das ausências transitórias

e das definitivas

defender a alegria por princípio

defendê-la do pasmo e dos pesadelos

assim dos neutrais e dos neutrões

das infâmias doces

e dos graves diagnósticos

defender a alegria como bandeira

defendê-la do raio e da melancolia

dos ingênuos e também dos canalhas

da retórica e das paragens cardíacas

das endemias e das academias

defender a alegria como um destino

defendê-la do fogo e dos bombeiros

dos suicidas e homicidas

do descanso e do cansaço

e da obrigação de estar alegre

defender a alegria como uma certeza

defendê-la do óxido e da ronha

da famigerada patina do tempo

do relento e do oportunismo

ou dos proxenetas do riso

defender a alegria como um direito

defendê-la de Deus e do Inverno

das maiúsculas e da morte

dos apelidos e dos lamentos

do azar

e também da alegria

Reconhecimento facial – E quando a máquina erra?

As tecnologias de reconhecimento facial são ferramentas capazes de identificar, seguir e destacar pessoas em todos os lugares aonde elas vão. São responsáveis por uma série de graves abusos e violações a direitos humanos em todo o mundo como os direitos à privacidade, à proteção de dados e à liberdade de reunião e de associação, igualdade e não-discriminação, fazendo ainda com que as pessoas se sintam inibidas, prejudicando o direito de exercer sua liberdade de expressão.

Diante deste cenário, a campanha Tire Meu Rosto da Sua Mira, mobilização da sociedade civil, trabalha pelo banimento total do uso das tecnologias digitais de Reconhecimento Facial na Segurança Pública no Brasil.

Este miniguia foi elaborado a partir de exercícios realizados durante uma oficina com membros da Defensoria Pública do Rio de Janeiro e outros juristas e reúne informações úteis para compreensão de aspectos relacionados ao uso de tecnologias de reconhecimento facial na segurança pública, a partir da seguinte reflexão: Quais são os impactos desse uso à atividade jurisdicional?

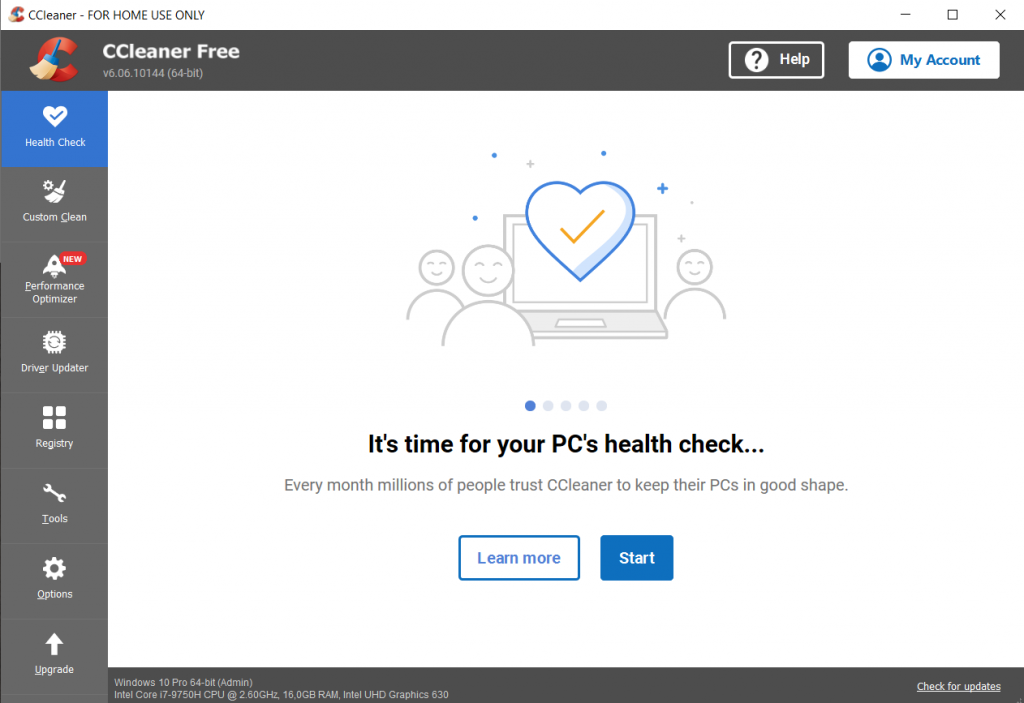

Aprenda a limpar seus dispositivos com CCleaner

Conheça o Tor, o navegador para usar a internet com segurança e privacidade

Navegadores com medidas extras de segurança dificultam acesso de terceiros às suas informações.

Por Bibiana Maia – 01/12/2022

Provavelmente, você usa navegadores como Chrome e Safari para acessar a internet, mas talvez não esteja tão protegido quanto imagina. Existem outros modelos de navegadores com medidas extras de segurança que tornam mais difícil o acesso de terceiros às suas informações. Destacamos, nesse sentido, o Tor, The Onion Router (O Roteador de Cebola, em português), que nós da Escola de Ativismo e outros ativistas digitais recomendam

O navegador é baseado no Mozilla Firefox e é freeware e open source.

Os softwares freeware são aqueles protegidos por direitos autorais, porém gratuitos. Eles não necessitam de uma licença de uso nem cobram royalties, podendo ser instalado em qualquer máquina compatível.

Open source quer dizer que ele tem o código-fonte aberto, o que permite que qualquer pessoa com conhecimentos de programação use, modifique e aprimore o navegador. Desta forma, a comunidade ajuda a tornar o software seguro constantemente.

O que difere de outros navegadores são características para assegurar a privacidade e o anonimato. Primeiro, o provedor de Internet, ou qualquer pessoa que tentar monitorar a sua conexão local, não conseguirá rastrear os seus movimentos, nem os nomes e endereços de sites que você visitar. Segundo, os operadores dos sites e serviços que você usa e qualquer um que os assiste verão uma conexão da rede Tor em vez do seu endereço na internet, o seu IP (Internet Protocol, em português, Protocolo de Internet). Dessa forma, não saberão quem você é, a menos que você se identifique explicitamente.

Ele foi criado para impedir que sites coletem as suas “impressões digitais”, que identificam o usuário através de coletas de informações como navegador, fuso horário e idioma padrão, que podem ser usadas para definir um usuário online em meio a uma multidão de na internet. Isso é feito por scripts, que são uma série de instruções executadas por um software, no caso o navegador.

De forma resumida, o Tor tem várias funcionalidades para não identificar o usuário que está acessando a internet através dele, o que pode ser interessante caso você esteja usando a internet em um país com regras rígidas de censura ou acesse informações que precisam de uma dose extra de segurança.

Como funciona o Tor

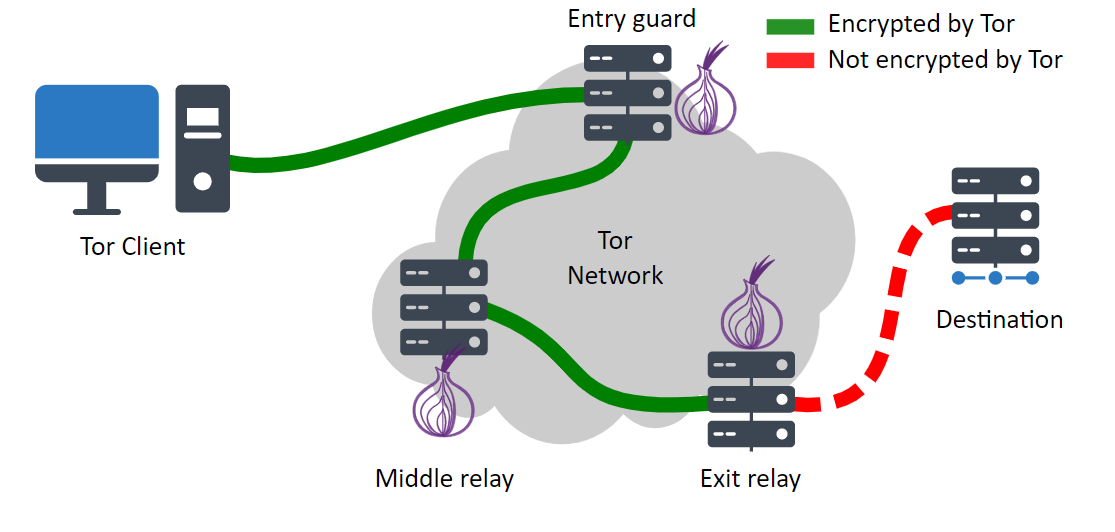

O próprio site do Tor explica que o navegador funciona como uma espécie de túneis virtuais ou camadas que redirecionam o tráfego para esconder sua identidade online. O Tor envia o seu tráfego através de três servidores aleatórios na rede Tor. O último deles envia o tráfego para fora, na Internet pública. Cada um deles tem uma camada de criptografia para proteger o usuário.

É que, quando o usuário conecta à Internet, as informações são enviadas para vários nós de retransmissão, camada por camada, como uma cebola, o que explica o nome que batiza o navegador: “Roteador de Cebola”. Aliás, também é por esse funcionamento que na rede Tor os site têm final .onion, que se chama cebola, em inglês. Ao final, o tráfego chega a um nó de saída e sai da rede Tor para a web comum.

Fica quase impossível rastrear o caminho do seu tráfego. Na última camada, que tem acesso à internet, não há mais certeza de qual parte do mundo está sendo feita a conexão. O Tor oculta sua identidade, não armazena histórico de navegação, exclui todos os cookies depois de cada sessão e evita o reconhecimento do próprio navegador.

Através dele é possível acessar aos sites .onion, que são conhecidos por compor a chamada dark web. Apesar do nome e da fama de perigosa, é basicamente uma parte da internet acessada somente através de ferramentas, configurações ou autorizações específicas que permitem um elevado nível de anonimato tanto a quem publica os conteúdos como a quem os consulta.

Um exemplo é o site da agência de jornalismo investigativo ProPublica, que produz reportagens em inglês e espanhol. Apesar de ter um endereço na web comum, também tem uma versão disponível como site onion. Desta forma, pessoas que vivem sob regimes opressores podem acessá-lo driblando bloqueios e permanecendo de forma anônima. O endereço da ProPublica é bem mais complicado de memorizar do que aquele da superfície: http://p53lf57qovyuvwsc6xnrppyply3vtqm7l6pcobkmyqsiofyeznfu5uqd.onion/

Todas essas funcionalidades fazem com que o Tor seja um dos navegadores mais seguros, mas a navegação é mais lenta e a usabilidade é um pouco prejudicada.

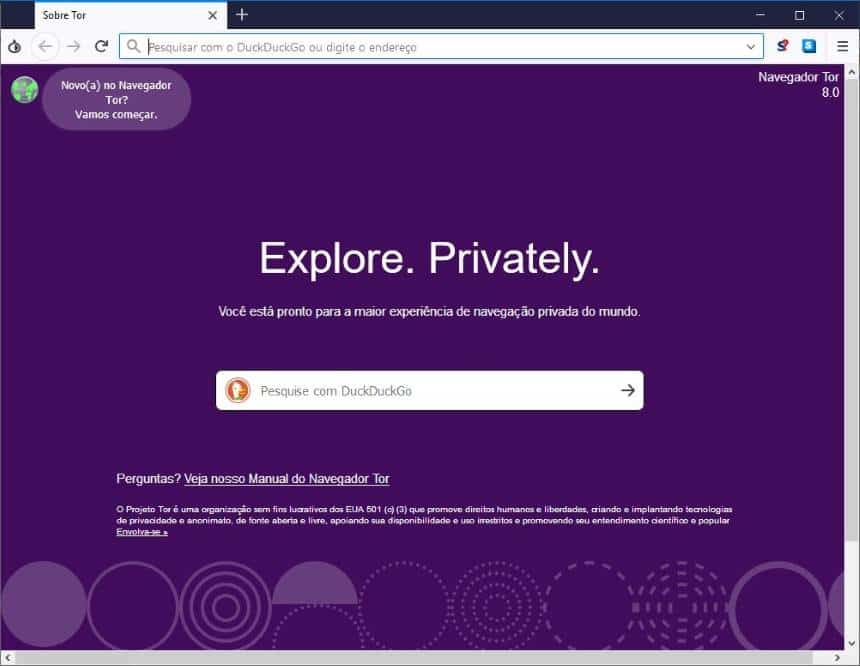

Navegando com o Tor

O Tor tem uma versão tanto para desktop como para celular, com interface em português. Ao abrir o navegador, ele vai pedir para configurar a conexão ou conectar automaticamente com a configuração padrão. A configuração manual é necessária para países onde a conexão é censurada. Ao clicar, um assistente vai localizar seu país para criar uma ponte. Caso não funcione, é possível fazer o passo manualmente. Em “Pontes”, é possível usar uma ponte já existente, requerer uma e adicionar.

Em países sem censura, como o Brasil, basta abrir o navegador e clicar em conectar. Na barra de endereços, é possível fazer uma busca usando o DuckDuckGo ou digitar o endereço de um site da superfície da web ou um site onion. Como dito antes, para sites onion é preciso saber exatamente o endereço, que geralmente não tem um nome simples como os sites tradicionais. É importante ter cuidado, pois um endereço errado pode te levar a fazer o download de algum malware (software malicioso), que pode infectar seu dispositivo e provocar problemas como roubos e sequestros de dados.

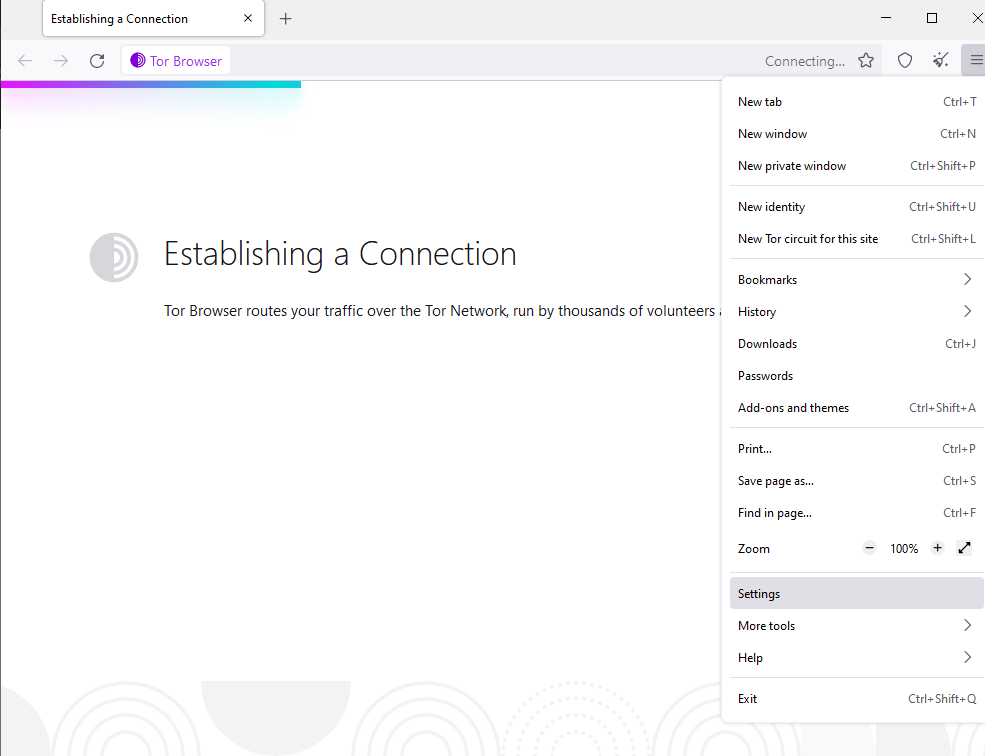

O Navegador Tor tem as opções “Nova Identidade” e “Novo circuito Tor para esse site” que estão localizadas no menu principal. A primeira opção pode ser útil caso você queira que as atividades futuras não estejam relacionadas a alguma navegação anterior. Quando selecionada, ela fecha todas as abas abertas, interrompe downloads e exclui todas as informações, como cookies e histórico de navegação, acionando um novo circuito para você navegar.

A opção de “Novo circuito para esse site” é uma opção caso o retransmissor de saída que você está usando não conseguir se conectar ao site desejado ou não o estiver carregando corretamente. Ao selecioná-lo, a guia ou janela atualmente ativa será recarregada em um novo circuito Tor. Outras abas e janelas abertas do mesmo site também usarão o novo circuito assim que forem recarregadas. Esta opção não limpa nenhuma informação privada ou desvincula sua atividade, nem afeta suas conexões atuais com outros sites.

Driblando a censura

Como dito, o Tor é uma ótima opção para navegar em países com censura. Para isso, ao conectar, talvez seja necessário usar o que eles chamam de “transportes plugáveis”, com o auxílio de uma ponte. O Tor oferece três opções: a obfs4, que faz com que o tráfego pareça aleatório; a Snowflake, que roteia sua conexão por proxies (um aplicativo de servidor que atua como intermediário) de voluntários; e a meek-azure, que faz parecer que você está usando um site da Microsoft.

Para usar uma ponte, clique em “Configurar conexão” ao iniciar o navegador pela primeira vez. Na seção “Pontes”, localize a opção “Escolha uma das pontes integradas do navegador Tor” e clique na opção “Selecionar uma ponte integrada”. No menu, selecione qual você gostaria de usar. Após selecionar, role para cima e clique em “Conectar” para salvar suas

O Tor explica que cada um dos transportes listados funciona de uma forma diferente e sua eficácia depende de suas circunstâncias individuais. Se você está tentando contornar uma conexão bloqueada pela primeira vez, tente cada uma delas. Caso tenha usado todas as opções e nenhuma delas te conectar, você vai precisar pedir uma ponte ou entrar manualmente com um endereço de ponte.

Através do menu “Settings/Configurações” é possível personalizar sua experiência e torná-la ainda mais privada e segura.

Navegando pelo celular

No celular, o uso é semelhante. Ao iniciar o navegador, é só clicar no ícone conectar. No ícone de configuração, no canto direito, você pode ver o status se está pronto, conectado e com pontes ativadas. Caso existam problemas com a conexão, é possível habilitar uma ponte para conectar à rede Tor. Assim como a versão desktop, é uma alternativa para países com regimes que praticam a censura.

Assim que conectar, ele vai exibir os níveis de segurança padrão, mais seguro e mais seguro ainda. Depois de escolher entre as três opções, que podem desativar alguns recursos dos sites, é só clicar em navegar agora.

A barra de endereço aparece abaixo e permite fazer buscas ou digitar o site. Caso você tenha copiado um endereço, ele vai oferecer a opção usar link da área de transferência. Também é possível acessar a um site usando QR Code. Essas funções são especialmente úteis para quando você acessar sites da dark web, pois você não precisa digitar os longos endereços dos sites.